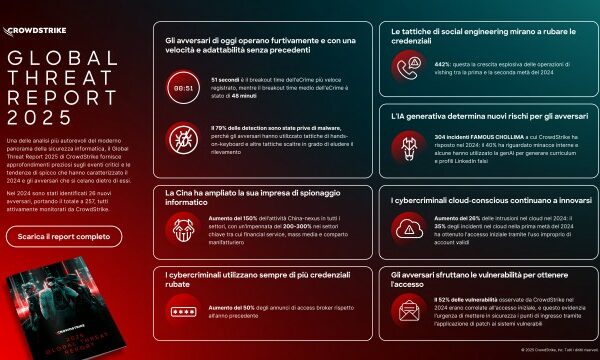

Global Threat Report 2025: cresce l’uso dell’IA nelle tecniche di social engineering

La principale fonte del settore per l’intelligence sulle minacce rivela un aumento del 442% del “vishing” (voice fishing), con un incremento degli attacchi di ingegneria sociale potenziati dalla Intelligenza Artificiale Generativa (GenAI); cresce il rischio di minacce interne legate alla Corea del Nord (DPKR).