- Attacchi via e-mail che usano allegati PDF convincendo le vittime a chiamare numeri di telefono controllati dai cybercriminali. Questa tecnica è conosciuta come TOAD (Telephone-Oriented Attack Delivery).

- I criminali informatici utilizzano la tecnologia VoIP (telefonia via internet) per nascondere la propria identità.

- Utilizzo di codici QR e annotazioni nei PDF per veicolare minacce via e-mail. Questi attacchi cercano di ingannare le vittime impersonando marchi noti e affidabili.

Tutti conosciamo il formato PDF: lo usiamo per condividere documenti in modo universale, poiché mantiene il layout e funziona su tutti i dispositivi. Ma proprio per questa sua enorme diffusione, il PDF è anche un canale sfruttato dai cybercriminali. Negli ultimi tempi, ad esempio, i PDF sono stati usati in campagne di phishing per impersonare marchi noti e ingannare le vittime. I criminali informatici sfruttano la fiducia che i consumatori hanno nei brand famosi utilizzando loghi e nomi di aziende per rendere credibili e-mail fraudolente. L’obiettivo è indurre le vittime a condividere dati sensibili, come password o informazioni finanziarie.

In alcuni casi, l’intero messaggio, incluso il logo falso, è nascosto nel PDF. Uno dei tanti esempi è una truffa che imita Microsoft con l’oggetto “Incremento della busta paga“, per attirare l’attenzione di chi la riceve. Questo tipo di attacco è più efficace durante periodi come le valutazioni delle performance aziendali, quando i dipendenti si aspettano promozioni o aumenti.

In altri casi il logo del marchio viene inserito come immagine separata o inclusa in un PDF, visibile subito dopo l’apertura dell’e-mail. Un altro tipo di esempio è una la truffa che imita i marchi Microsoft e Adobe, con il logo Adobe come immagine allegata. Questo rende il messaggio più credibile e aumenta le probabilità di ingannare immediatamente la vittima.

Quando la vittima clicca sul link “Visualizza l’allegato online“, viene indirizzata a una pagina di phishing che imita il sito di Dropbox. L’obiettivo è far credere alla vittima di accedere a un servizio legittimo per visualizzare un documento, mentre in realtà sta rivelando informazioni sensibili ai cybercriminali.

Attacchi orientati al telefono (TOAD)

Alcuni attacchi e-mail con allegati PDF cercano invece di ingannare le vittime inducendole a chiamare numeri di telefono controllati dai cybercriminali. Questo tipo di attacco, chiamato TOAD (Telephone-Oriented Attack Delivery), spinge la vittima a chiamare un numero indicato nel PDF per risolvere un problema o confermare una transazione. Una volta che la vittima chiama, l’aggressore si finge un rappresentante legittimo e cerca di ottenere informazioni sensibili o installare malware. A differenza del phishing tradizionale, che usa link o allegati dannosi, il TOAD si basa esclusivamente su telefonate. Inoltre, i numeri di telefono utilizzati provengono spesso da servizi VoIP, difficili da tracciare e riutilizzabili.

Phishing con codice QR

Anche i codici QR vengono sempre più usati dai cybercriminali nelle e-mail di phishing. Gli aggressori sfruttano la fiducia che le vittime hanno verso marchi famosi per indurle a scansionare il codice, che le reindirizza a pagine di phishing spesso protette da CAPTCHA per sembrare più credibili. In molte e-mail di phishing con codice QR l’intero messaggio è incorporato nel PDF, visibile appena l’e-mail viene aperta. Questo rende difficile per i filtri e-mail rilevare il phishing, poiché i motori di rilevamento si basano su testi o parole chiave. L’analisi del contenuto richiederebbe il riconoscimento ottico dei caratteri (OCR), ma questo processo può essere impreciso e costoso, rendendo più difficile individuare gli attacchi.

Annotazioni all’interno dei file PDF

Anche se i PDF sono uno standard aperto, la loro struttura complessa può nascondere informazioni invisibili come annotazioni, commenti o link nascosti. Questo aiuta i cybercriminali a eludere i filtri antispam. Per rendere più efficaci le e-mail di phishing con codici QR, gli aggressori sfruttano spesso le annotazioni nei PDF. Un link dannoso, ad esempio, può essere nascosto in un commento o in un campo nascosto del documento. Inoltre, i criminali informatici possono inserire testo legittimo per confondere i sistemi di rilevamento o usare URL abbreviati, rendendo difficile capire dove porta davvero il link.

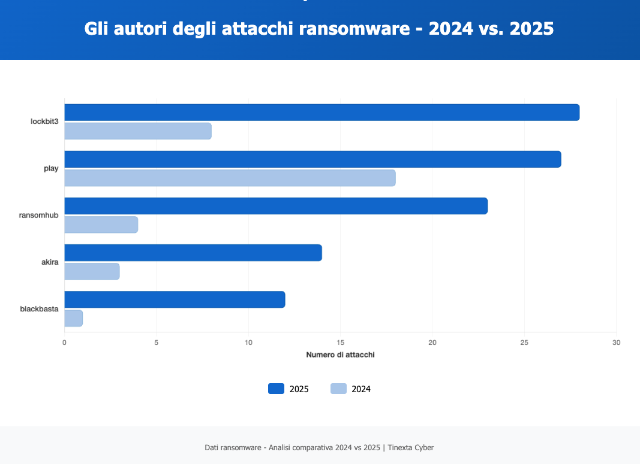

Le tendenze più recenti nel phishing tramite PDF

L’impersonificazione dei marchi è una tecnica comune nel phishing. Di recente Cisco Talos ha rilevato un aumento degli attacchi che usano file PDF per falsificare nomi e loghi noti e trarre in inganno le vittime. Grazie al sistema di rilevamento di Cisco Secure Email Threat Defense, è stato possibile monitorare questa crescita. Il grafico sottostante mostra i brand più utilizzati per ingannare le vittime tra il 5 maggio e il 5 giugno 2025.

Protezione contro l’impersonificazione del marchio

L’impersonificazione del marchio è una delle tecniche di phishing più comuni e viene spesso usata in attacchi via e-mail. Per proteggersi, è fondamentale utilizzare un motore di rilevamento dell’impersonificazione del marchio. Cisco Talos impiega vari sistemi per rilevare questi attacchi e proteggere i clienti, dai motori basati su regole a soluzioni avanzate che utilizzano l’apprendimento automatico. Scopri di più sul motore di rilevamento dell’impersonificazione del marchio di Cisco Secure Email Threat Defense.