WatchGuard Technologies, leader globale nella sicurezza informatica unificata, ha annunciato i risultati del suo ultimo Internet Security Report, che illustra in dettaglio le principali tendenze del malware e le minacce alla sicurezza della rete e degli endpoint analizzate dai ricercatori del WatchGuard® Threat Lab in Q1 2023. Le analisi sui dati mostrano che i phisher sfruttano strategie di social engineering basate su browser; si evidenziano anche nuovi malware con legami con gli stati nazionali, elevate quantità di malware zero-day, attacchi living-off-the-land in aumento e altro ancora. Questa edizione del report presenta anche una nuova sezione dedicata al monitoraggio e all’analisi trimestrali del ransomware da parte del team di Threat Lab.

“Le organizzazioni devono prestare maggiore attenzione alle soluzioni e alle strategie di sicurezza esistenti su cui le loro aziende fanno affidamento per rimanere protette da minacce sempre più sofisticate”, ha dichiarato Corey Nachreiner, Chief Security Officer di WatchGuard. “I temi principali e le corrispondenti best practice che il nostro Threat Lab ha delineato per questo report sottolineano fortemente l’importanza di difese antimalware stratificate per combattere gli attacchi Living-off-the-Land, che possono essere eseguiti in modo semplice ed efficace con una piattaforma di sicurezza unificata gestita da fornitori di servizi gestiti dedicati”.

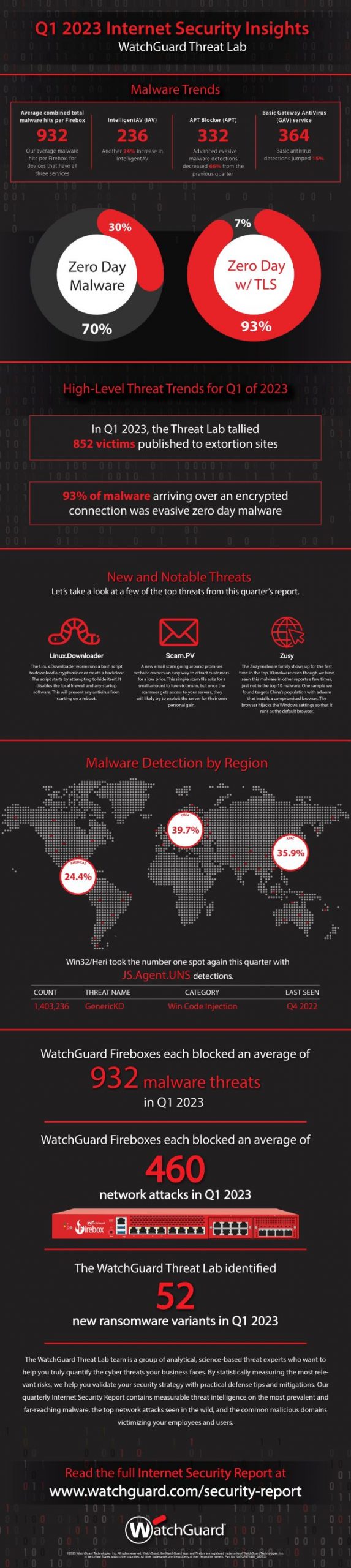

Tra i suoi risultati più importanti, l’Internet Security Report riferito a Q1 2023 rivela:

- Nuove tendenze di social engineering basate su browser – Ora che i browser web hanno più protezioni che impediscono l’abuso di pop-up, gli attaccanti sono passati all’utilizzo delle funzionalità di notifica del browser per forzare tipologie simili di interazioni. Inoltre, degna di nota dall’elenco dei principali domini malevoli di questo trimestre è anche una nuova destinazione che coinvolge attività di SEO-poisoning (la manipolazione dei risultati dei motori di ricerca per condurre utenti ignari a siti web malevoli).

- Attori delle minacce da Cina e Russia dietro il 75% delle nuove minacce nella lista Top 10 di Q1 – Tre delle quattro nuove minacce che hanno debuttato nella top ten dei malware stilata da WatchGuard in questo trimestre hanno forti legami con gli stati nazionali, anche se ciò non significa necessariamente che quegli attori malintenzionati siano in realtà sponsorizzati dallo stato. Un esempio è la famiglia di malware Zuzy, che appare per la prima volta nella top 10 dei malware in questo trimestre. Un sample che il Threat Lab ha rilevato prende di mira la popolazione cinese con un adware che installa un browser compromesso; il browser viene quindi utilizzato per dirottare le impostazioni di Windows del sistema e come browser predefinito.

- Persistenza degli attacchi contro i prodotti Office e i Firewall Microsoft ISA end-of-life (EOL) – Gli analisti del Threat Lab continuano a rilevare minacce basate su documenti che prendono di mira i prodotti Office nell’elenco dei malware più diffusi in questo trimestre. Per quanto riguarda la rete, il team ha anche notato exploit contro il firewall ormai fuori produzione di Microsoft, l’Internet Security and Acceleration (ISA) Server, ottenendo un numero relativamente elevato di hit; considerando che questo prodotto è stato a lungo interrotto e senza aggiornamenti, è sorprendente vedere gli attaccanti prenderlo di mira.

- Attacchi living-off-the-Land in aumento – Il malware ViperSoftX esaminato nell’analisi DNS di Q1 è l’ultimo esempio di malware che sfrutta gli strumenti integrati forniti con i sistemi operativi per completare i loro obiettivi. La continua comparsa di malware basato su Microsoft Office e PowerShell in questi report trimestre dopo trimestre sottolinea l’importanza della protezione degli endpoint che ha la capacità di distinguere l’uso legittimo e malevolo di strumenti popolari come PowerShell.

- Malware dropper che prendono di mira i sistemi basati su Linux – Uno dei nuovi principali rilevamenti di malware per volume nel Q1 è stato un malware dropper destinato ai sistemi basati su Linux. Questo deve valere come forte promemoria sul fatto che solo perché Windows è il re incontrastato nello spazio aziendale non significa che le organizzazioni possano permettersi di chiudere un occhio su Linux e macOS. Occorre assicurarsi quindi di includere macchine non Windows durante l’implementazione di Endpoint Detection and Response (EDR) per mantenere la copertura completa dell’ambiente.

- Il malware zero-day rappresenta la maggior parte dei rilevamenti – In questo trimestre il 70% dei rilevamenti proviene da malware zero-day su traffico web non crittografato e un enorme 93% di rilevamenti da malware zero-day da traffico web crittografato. Il malware zero-day può infettare dispositivi IoT, server configurati in modo errato e altri dispositivi che non utilizzano solide difese basate su host come WatchGuard EPDR (Endpoint Protection Defense and Response).

- Nuove informazioni basate sui dati di tracciamento dei ransomware – Nel Q1 2023, il Threat Lab ha contato 852 vittime pubblicate su siti di estorsione e ha scoperto 51 nuove varianti di ransomware. Questi gruppi di ransomware continuano a pubblicare vittime a un ritmo allarmante; alcune sono organizzazioni e aziende ben note nella classifica Fortune 500 (ulteriori tendenze e analisi di tracciamento dei ransomware saranno parte delle ricerche trimestrale del Threat Lab di WatchGuard nei report futuri!)

Coerentemente con l’esclusivo approccio Unified Security Platform® di WatchGuard e con i precedenti report trimestrali del WatchGuard Threat Lab, i dati analizzati in questo nuovo report si basano su dati sulle minacce in forma anonima e aggregata provenienti dai prodotti di protezione della rete e degli endpoint di WatchGuard attivi i cui proprietari hanno acconsentito alla condivisione dei dati per supportare gli sforzi di ricerca di WatchGuard.

Novità di questa analisi riferita a Q1 2023: il team di Threat Lab ha aggiornato i metodi utilizzati per normalizzare, analizzare e presentare i risultati del report. Mentre i precedenti risultati dei report trimestrali sono stati presentati principalmente in forma aggregata (come volumi totali globali), in questo trimestre e in futuro i risultati della sicurezza di rete saranno presentati come medie “per dispositivo” per tutti i dispositivi di rete coinvolti nel monitoraggio. Il report completo include ulteriori dettagli su questa evoluzione e la logica alla base della metodologia aggiornata, nonché dettagli su ulteriori tendenze di malware, rete e ransomware emersi in Q1 2023, strategie di sicurezza consigliate, suggerimenti di difesa critici per aziende di tutte le dimensioni e in qualsiasi settore e altro ancora.

Per una visione più approfondita della ricerca di WatchGuard, leggi l’Internet Security Report completo riferito a Q1 2023 qui.