Perché gli orsacchiotti, le macchine da caffè e le auto connesse rappresentano una sfida per i professionisti della sicurezza

vehicle and graphical user interface(GUI). intelligent car,car system control pushing panel button screen modern design Internet of Things(IOT),Transportation,technology and vehicle concept

Orsacchiotti intelligenti, monitor cardiaci, auto connesse e altri dispositivi si connettono regolarmente alle reti aziendali rendendo i leader tecnologici consapevoli della necessità di intraprendere azioni significative per evitare che vengano sfruttati per colpire le aziende.

Questi i risultati di un nuovo report sulle pratiche per la sicurezza dell’Internet of Things (IoT) commissionato da Palo Alto Networks, leader globale della sicurezza informatica, che ha visto il coinvolgimento di 1.350 responsabili delle decisioni aziendali IT in 14 paesi in Asia, Europa, Medio Oriente e Nord America.

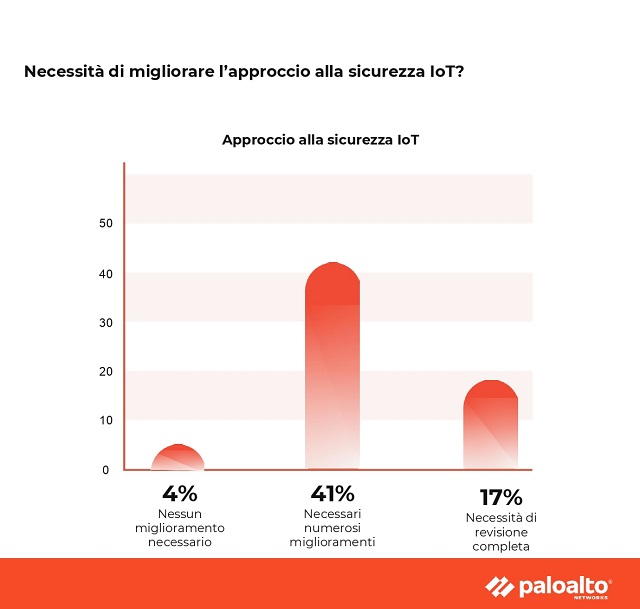

La maggior parte degli intervistati segnala un aumento del numero di dispositivi IoT – cestini della spazzatura, lampadine e stazioni di igienizzazione delle mani – connessi alla rete aziendale nell’ultimo anno. E il risultato è rilevante: il 41% degli intervistati ha dichiarato di dover apportare numerosi miglioramenti al modo in cui affronta la sicurezza dell’internet of Things, mentre il 17% ritiene sia necessaria una revisione completa (pari a oltre la metà degli intervistati).

Quasi uno su quattro degli intervistati presso organizzazioni con almeno 1.000 dipendenti ha dichiarato di non aver segmentato i dispositivi dell’IoT in reti separate – una pratica fondamentale per realizzare reti sicure e intelligenti e solo il 21% ha riferito di aver seguito le best practice di microsegmentazione per contenere i dispositivi IoT all’interno di zone di sicurezza strettamente controllate.

“Le reti tradizionali sono mal equipaggiate per gestire l’impennata nell’adozione dei dispositivi IoT”, ha affermato Tanner Johnson, analista senior della sicurezza IT di Omdia. “È necessario stabilire delle linee guida sul comportamento dei dispositivi per consentire l’adozione di nuove politiche che aiutino a fermare le attività pericolose. Ad esempio, l’attivazione di un alert se un termostato connesso iniziasse a trasmettere gigabyte di dati a un sito sconosciuto”.

“L’adozione di sensori e attuatori interconnessi sta agevolando processi decisionali intelligenti ed automatici nelle aziende. Allo stesso tempo, tecnologie abilitanti quali il 5G, AI e cloud consentiranno un ritmo di adozione di simili tecnologie ancora più rapido ed in contesti strategici. La gestione della sicurezza e della valutazione dei rischi derivanti da un ambiente distribuito e complesso diventa un fattore chiave per il successo di questi progetti,” sottolinea Agostino Tricella, CTO Manager di Nestlé Italia e Malta. “L’aggiunta di intelligenza e connettività alle cose si è evoluta in modo parzialmente disconnessa ai temi di security, da qui la creazione di nuove opportunità di penetrazione attacchi a reti e dati con una crescita dei livelli di rischio. L’adozione di una strategia di securizzazione degli ambienti IoT che non introduca complessità ma sia invece pienamente integrata ai sistemi di sicurezza informatica aziendale ed automatizzata, diventa quindi necessaria per il contenimento dei rischi,” conclude Tricella.

La ricerca di Palo Alto Networks conferma i continui sforzi dell’azienda per far luce sulle minacce alla sicurezza poste dall’aumento della diffusione di dispositivi connessi a Internet. Business Insider Intelligence prevede che entro il 2027 ci saranno più di 41 miliardi di dispositivi IoT, rispetto agli 8 miliardi dell’anno scorso.

“I dispositivi che i dipendenti portano innocentemente nella rete di un’organizzazione spesso non sono realizzati pensando alla sicurezza, e possono essere facili accessi a informazioni e sistemi più importanti di un’azienda”, conclude May Wang, senior engineer di Palo Alto Networks. “Per affrontare questa minaccia, i team di sicurezza devono essere in grado di individuare nuovi dispositivi, valutare il loro rischio, determinare i loro comportamenti normali e applicare rapidamente policy di sicurezza”.